Beste mede-tweakers!

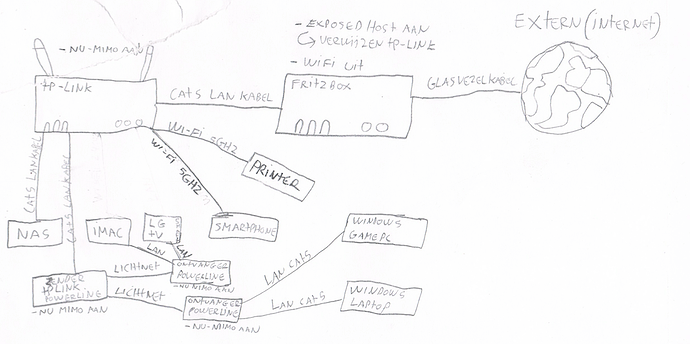

Ik stel deze vraag op het forum omdat ik denk dat de oplossing van pas zal komen voor meerdere (toekomstige) Tweakers die een Synology NAS via deze opstelling willen gebruiken. Omdat ik nieuwe gebruiker ben kan ik maar beperkt afbeeldingen en links toevoegen, kan dus minder foto’s tonen. Ik heb een (mail)server opgezet die kennelijk niet gevonden kan worden door andere (mail)servers. Mijn opstelling is als volgt:

1. Mijn modem/router constructie

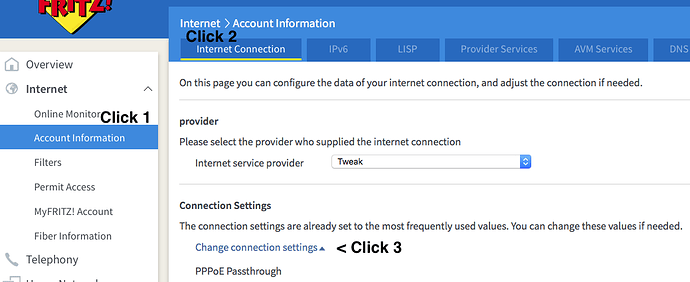

Ik heb eerst de WiFi en alle ethernetkabels uit mijn FritzBox gehaald. Daarna heb ik de PPPoE functie van de Fritz-Box inschakelt. Dit heb ik gedaan via Account information > Internet Connection > blauwe link “Change connection Settings” onderaan.

Daarna heb ik mijn TP-link router opgestart. Tussen de Fritz-Box en de TP-link heb ik een ethernetkabel getrokken. Het enige apparaat dat dus direct verbonden kan zijn met de Fritz-Box is de TP-link router. De Synology NAS met de daarop draaiende (vpn/dns/mailserver) is uitsluitend verbonden met de TP-link router via een ethernetkabel

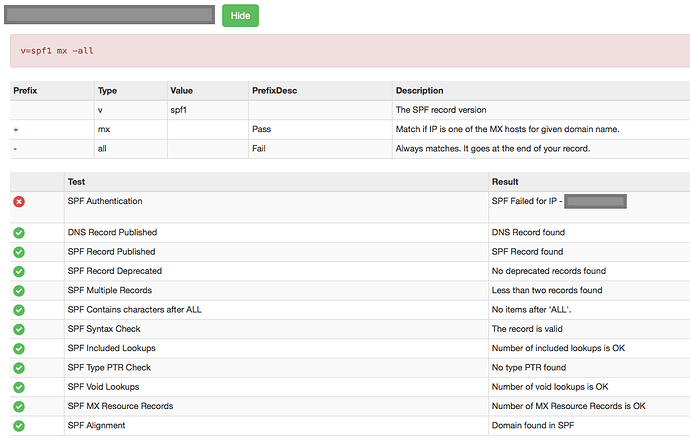

Vervolgens heb ik een statisch ip-adres aangevraagd bij Tweak zodat ik vindbaar ben voor anderen op het internet. Dit statisch IP-adres heb ik ingevuld in de A- MX- record, Tweak heeft het statisch IP-adres gekoppeld aan een door mij opgegeven mail.mijndomeinnaam.nl . In de TP-link router heb ik de volgende poorten opengegooid: 1194, 25,465, 587.

Het probleem

Er zijn twee problemen waar ik niet uitkom en hulp voor vraag:

-

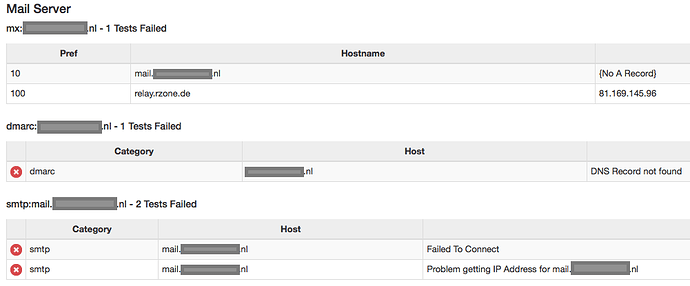

De eerste betreft de uitgaande mail. Mail die ik verstuur komt aan bij de ontvanger, maar altijd in de junk-mail. Ik verwachtte dat dit zou verdwijnen na aanmaak van het PTR-record door tweak, maar tevergeefs.

-

Het belangrijkste probleem betreft binnenkomende mail. Het lukt anderen niet om mij een mail te sturen. Als derden mij een mail proberen te sturen dan krijgen ze een “relay error” terug.

Goed om te weten

- Het is mij onbekend hoe ik kan zien of de Fritzbox net als mijn TP-link denkt als DHCP-server werkzaam te zijn.

- De bridgefunctie van de Fritz-box is kennelijk niet te gebruiken.

- Wat betreft mailverkeer sta ik niet op een blacklist.

- Mijn TP-link router herkent na auto-detecteren nog steeds een dynamisch-ip. Volgens mijn TP-link router werk ik in tegenstelling met de FritzBox nog met een dynamisch-ip.

- De Fritz-box wijst (nog) niet een vast ip-adres toe aan de TP-link router.

- Er is geen resolutie ingesteld op de DNS-server (die draait op de NAS).

Klik hier voor een getekend schematisch overzicht van het (mail)netwerk

. Misschien helpt het om mijn idee te tekenen. Dit is hoe ik alle apparaten aan wil sluiten binnen het netwerk. Met exposed host zou dat er zo uitzien:

. Misschien helpt het om mijn idee te tekenen. Dit is hoe ik alle apparaten aan wil sluiten binnen het netwerk. Met exposed host zou dat er zo uitzien:

Dacht altijd ook een WAN beschermd moet worden voor indringers door bijvoorbeeld een firewall.

Dacht altijd ook een WAN beschermd moet worden voor indringers door bijvoorbeeld een firewall.