1 internet aansluiting splitsen in 2 (1 voor tv en 1 voor internet) dan heb je met de VLAN configuratie een managed switch nodig achter je tv om dit te regelen en omdat je ook tv wilt zal deze ook Multicast moeten ondersteunen.

Dank voor jullie input, allemaal. Mijn excuses dat ik nu pas reageer; het uitzoeken van de meest geschikte Internet-/TV-aanbieder had nog niet de hoogste prioriteit.

Als ik het goed begrijp is het dus prima mogelijk om te werken met mijn huidige hardware, waarbij ik moet bekennen dat ik het verkeerde model switch in mijn eerste post heb vermeld. Wat ik nu gebruik, is het volgende:

- Ubiquiti Unifi Security Gateway (USG)

- Ubiquiti Unifi Switch 16 (USW-LITE-16-POE-EU)

- Ubiquiti Unifi AP AC Pro (zal in de nieuwe woning worden uitgebreid met In-Wall en Outdoor AP’s)

Deze switch is ook managed en biedt m.i. alle mogelijkheden die het foutief aangegeven model (US-16-150W) ook geeft, behalve dat de LITE-versie wat minder PoE-power levert (wat geen probleem is voor onze opstelling).

M.b.v. de aangegeven JSON kan ik dus twee VLAN’s op WAN configureren. Ik heb me er nog niet in verdiept hoe dat precies in zijn werk gaat, maar het is goed om te weten dat dit mogelijk is.

Edit: ontvang ik bij Alles-in-één een media converter van Tweak of moet ik deze zelf kopen? Indien ik deze zelf moet kopen: waar moet ik op letten?

Hou er rekening mee dat de Unifi producten standaard een IGMP querrier/router activeren. Hierdoor blokkeerd Tweak de tv aansluiting omdat je IGMP berichten terug gaat sturen. als je deze tenminste op de WAN aansluiting zet. Of dit ook voor de Lite producten geldt durf ik trouwens niet te zeggen. Helaas is Unifi op dat gebied sterk onderontwikkeld (IGMP etc).

(ik laat bovenstaande even staan dat was namelijk nav het stukje mbt tmobile waarbij de switch het internet en tv verkeer verdeeld, als je alleen de USG op de wanpoort zet is dit geen probleem, en kun je inderdaad in de config.json e.e.a. op de juiste manier configureren.)

Hi Hiemy,

Dank voor je reactie en dank voor het delen van de JSON in een andere post.

Wat moet ik in deze JSON allemaal aanpassen om het werkend te krijgen? Ik zie bijv. IP-adressen 10.10.32.1 en 192.168.1.30 in de JSON staan, maar kan hier niet achterhalen met welke (interne) IP-adressen ik deze moet vervangen.

En moet ik, na het uploaden van de JSON naar mijn Cloud Key, nog andere zaken aanpassen in de UI van mijn Cloud Key?

Ik ben redelijk handig met beheer/configuratie van mijn Ubiquiti-apparatuur, maar het configureren met een JSON is nieuw voor me. Ik was in eerste instantie aan het kijken naar een T-Mobile abonnement (zij gebruiken maar één VLAN voor zowel Internet als TV), maar daar heeft de Klantenservice zichzelf dusdanig voor l*l gezet dat ik mijn vingers niet meer aan hen ga branden.

Ik hoop dat iemand me enigszins stap-voor-stap kan uitleggen hoe ik mijn USG goed configureer voor Tweak (en daarbij uiteraard bestaande settings zoals intern VLAN voor Gast-netwerk en port forwarding-regels behoud).

Edit: een JSON die ik op Github tegenkom lijkt er weer wat anders uit te zien: GitHub - janvanzoggel/unifi-security-gateway-tweak: My Unifi Security Gateway configuration for Tweak fiber to replace the standard Zyxel router.

Check ook dit forum op tweakers.net eens. hier wordt veel uitgelegd vanuit de basis.

https://gathering.tweakers.net/forum/list_messages/1883441?data[filter_topicstarter]=1

Wel grappig om te zien dat er dus meerdere manieren mogelijk zijn. Ik gebruik weer een andere config. Ben zelf wel inmiddels bezig om deze config zoveel mogelijk uit te kleden en weer meer in de interface te configureren.

config.gateway.json

{

"interfaces":{

"ethernet":{

"eth2":{

"vif":{

"4":{

"address":[

"dhcp"

],

"description":"IPTV",

"mac":"xxxxxxxxxxx:14",

"dhcp-options":{

"client-option":[

"request subnet-mask, routers, rfc3442-classless-static-routes;"

],

"default-route":"no-update",

"default-route-distance":"220",

"name-server":"update"

},

"ip":{

"source-validation":"loose"

}

},

"34":{

"mac":"xxxxxxx:12"

}

}

}

}

},

"port-forward":{

"auto-firewall":"enable",

"wan-interface":"eth2.34"

},

"protocols":{

"static":{

"interface-route":{

"0.0.0.0/0":{

"next-hop-interface":{

"eth2.34":"''"

}

}

},

"route": {

"185.24.175.0/24": {

"next-hop": {

"10.10.48.1": "''"

}

},

"185.41.48.0/24": {

"next-hop": {

"10.10.48.1": "''"

}

}

}

},

"igmp-proxy":{

"interface":{

"eth2.4":{

"alt-subnet":[

"0.0.0.0/0"

],

"role":"upstream",

"threshold":"1"

},

"eth0.444":{

"role":"downstream",

"threshold":"1",

"whitelist":[

"239.0.3.0/16",

"225.0.71.0/24",

"224.0.0.0/16"

]

},

"eth2.34":{

"role":"disabled",

"threshold":"1"

},

"eth0":{

"role":"disabled",

"threshold":"1"

},

"eth1":{

"role":"disabled",

"threshold":"1"

},

"eth3":{

"role":"disabled",

"threshold":"1"

}

}

}

},

"service":{

"lldp":{

"interface":{

"eth2":{

"disable":"''"

}

}

},

"dns":{

"forwarding":{

"except-interface":[

"eth2",

"eth2.34",

"eth2.4"

]

}

},

"nat":{

"rule":{

"5001":{

"description":"MASQ corporate_network to IPTV network",

"log":"disable",

"outbound-interface":"eth2.4",

"protocol":"all",

"type":"masquerade"

},

"6001":{

"description":"MASQ corporate_network to WAN",

"log":"disable",

"outbound-interface":"eth2.34",

"protocol":"all",

"source":{

"group":{

"network-group":"corporate_network"

}

},

"type":"masquerade"

},

"6002":{

"description":"MASQ remote_user_vpn_network to WAN",

"log":"disable",

"outbound-interface":"eth2.34",

"protocol":"all",

"source":{

"group":{

"network-group":"remote_user_vpn_network"

}

},

"type":"masquerade"

},

"6003":{

"description":"MASQ guest_network to WAN",

"log":"disable",

"outbound-interface":"eth2.34",

"protocol":"all",

"source":{

"group":{

"network-group":"guest_network"

}

},

"type":"masquerade"

}

}

}

},

"vpn":{

"ipsec":{

"auto-firewall-nat-exclude":"disable",

"ipsec-interfaces":{

"interface":[

"eth2.34"

]

},

"nat-traversal":"enable"

},

"l2tp":{

"remote-access":{

"dhcp-interface":"eth2.34"

}

}

}

}

en dan nog dit stukje volgen: Uitzending gemist e.d.

Topic is bij mij bekend, maar zie nu pas het hoofdstuk/onderdeel ’ Unifi-USG configuratie en How To’s’. Volgens mij gaat dit me weer een stuk verder helpen.

@WouterM

Ik ben afgestapt van Canaal Digitaal omdat het mij voor de dienst te duur was voor wat het bood en wat ik er van gebruikte.

Is even geleden dat ik deze JSON geknipt en geplakt heb. Maar wat ik mij kan herinneren is dat ik de TV’s op een 10.10.32.X Vlan IP had staan en het ip adres dus mijn TV was en die andere als ik mij niet vergis het IP van mijn Switch. Maar lees vooral goed de verschillende fora ik ben verre van een expert in scripts en er zullen vast veel schonere scripts zijn. Wellicht zoals die van @reinierh.

Goedenavond allemaal,

Het nieuwe netwerk gaat alsnog worden voorzien van een andere switch (de US-16-150W-EU) omdat de huidige USW-LITE-16-POE-EU te weinig PoE-capaciteit heeft voor de nieuwe AP’s etc.

Nou wil ik mezelf het gedoe met .JSON-bestanden besparen en de configuratie rechtstreeks in de UI doen, door glasvezel aan te sluiten op een SFP-poort van de switch en de switch met LAN1- en WAN1-poorten van de Unifi Security Gateway verbinden.

Op de website van Tweak staan onderstaande zaken. Van een aantal punten weet ik niet of/waar ik dit in de UI kan instellen. Hopelijk kunnen jullie me hierbij helpen:

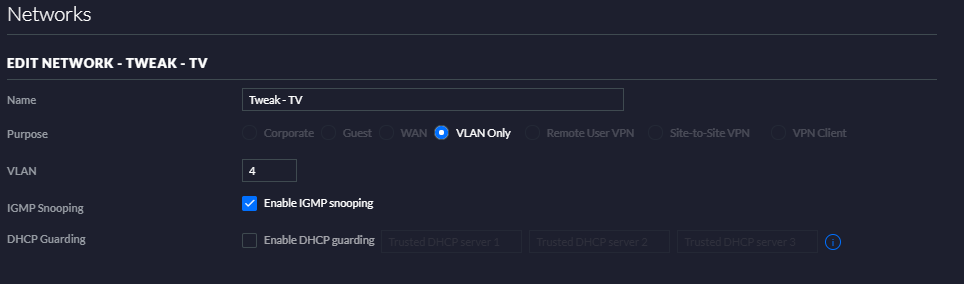

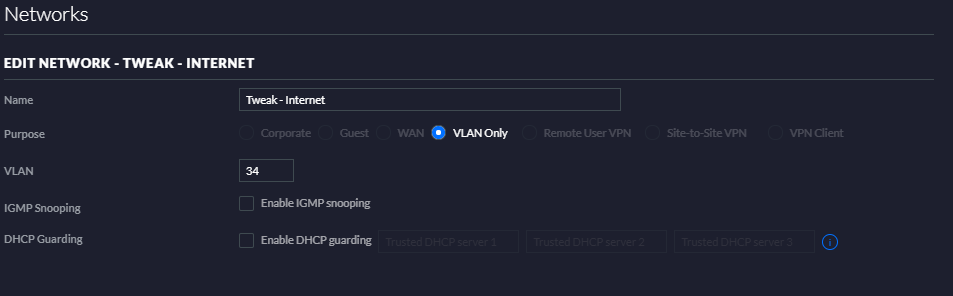

- De verbinding gebruikt VLAN 4 en 34 Done

- Router moet DHCP-requests doen op VLAN 4 voor TV en 34 voor internet (802.1q) Hoe/waar te configureren?

- Default route moet over VLAN 34 gaan Hoe/waar te configureren?

- Er moet NAT worden toegepast voor verkeer over VLAN 4 Hoe/waar te configureren?

- Er moeten static routes worden gezet naar 185.24.175.0/24 en 185.41.48.0/24 over het op VLAN 4 verkregen gateway IP. Deze routes worden ook via DHCP optie 121 doorgegeven Wat stel ik precies in, in het Static Routes-menu (Destination Network, Distance, Static Route Type)?

- IGMP snooping of proxying moet worden toegepast op VLAN 4. Done

Is bovenstaande allemaal nodig? De beschrijving op Tweakers is namelijk een stuk korter:

VLAN 4: IP-TV (DHCP)

VLAN 34: Internet (+telefonie) (DHCP)

- IGMP Snooping / Routing over VLAN 4

- Static route naar 185.24.175.0/24 en 185.41.48.0/24 over het IP-TV Gateway (IP-adres verkregen op VLAN 4)

- IGMP Proxy whitelist : 239.0.3.0/16 en 225.0.71.0/24 en 224.0.0.0/16

Aan de hand van bijv. deze handleiding dacht ik een aardig eind te komen, maar daarin wordt - omdat dit bij T-Mobile niet nodig is - niet gesproken over Static Routes en IGMP Proxy whitelists.

Hopelijk kunnen jullie me verder helpen met het configureren van deze settings in Unifi UI. Dit zijn nieuwe netwerk-gerelateerde zaken voor me, dus alvast bedankt voor jullie geduld en uitleg!

Edit: Volgens mij is wat ik wil niet mogelijk en zal ik dus moeten werken met een .JSON-configuratie. Voor zover ik kan vinden, is het niet mogelijk om IGMP Proxy whitslists in de UI te configureren.

Helaas correct. Ubiquiti wil dit ook niet aanpassen omdat het mbv een json bestand allemaal goed is in te regelen. Pas wel op met de switch aan de Tweak verbinding te hangen. Mij heeft dat een tijdje geen TV gekost (alleen via de app en dan casten naar de TV) omdat de Unifi switches standaard een IGMP querier/router opstarten. En dus vrolijk het TV verkeer terug richting Tweak sturen. (tenminste dat begreep ik van de communicatie van tweak. helaas is het eerst afsluiten en dan pas praten…)

@reinierh

Als ik het totaalplaatje dan goed heb, staat me het volgende te wachten:

- USG (WAN1) aansluiten op Media Converter van Tweak

- Switch (incl. AP’s en Cloud Key) aansluiten

- .JSON-bestand uploaden naar Cloud Key

- USG opnieuw provisionen

- Stap m.b.t. Uitzending gemist e.d. uitvoeren op USG

- VLAN’s 4 en/of 34 op relevante switch-poorten instellen. Deze staan nu als volgt klaar:

als ik het goed begrijp, worden twee nieuwe entries aangemaakt onder ‘Networks’ a.d.h.v. het .JSON-bestand. In dat geval komen de ‘oude’ (zoals hierboven getoond) te vervallen en werk ik met de nieuwe entries.

Moet ik zelf nog Switch Ports-profielen aanmaken of is al het benodigde beschikbaar in de UI na inlezen van de .JSON-config?

Je kan bijna alles instellen in de UI behalve de niet aanwezig config. dus vlan4 op de wan interface en de IGMP proxy. Het lijkt ingewikkeld maar valt op zich wel mee. Ik heb alleen wel de ontvangers in een apart vlan hangen. Maar dat is via de UI te regelen. Ook ipv6 etc kan gewoon in de interface worden ingesteld. Uiteindelijk word de config uit de UI gemerged met de JSON. Dit zie je dus niet terug in de interface.

Deze had ik ook idd omdat ik een switch wilde gebruiken als een mediaconverter. Het is mij alleen nooit duidelijk geworden wat je dan wel moet uit/aanzetten om te voorkomen dat je eea terug het netwerk instuurt. Wat moet je hiervoor uitzetten in je switch / switches ?

Ik weet niet meer precies welke van de 2 een probleem veroorzaakte. Misschien kan @johan daar uitsluitsel in geven. Maar het was of de IGMP router of de IGMP Querier die een probleem veroorzaakte. En doordat deze standaard niet worden gecongfigureerd op een Unifi Switch reageert deze op alle netwerken.

Ikzelf ben inmiddels overgestapt op een Unifi UDM-SE en dat was de eerste keer dat internet en tv binnen 2 minuten werkte. (oh IPV6 duurde wat langer ivm een bugje/misser bij Unifi)

Je moet er nog wel wat voor doen maar dat kan iedereen zelfs zonder kennis.

Heb je e.e.a. nog werkend gekregen?

Ik heb er nog / niet naar gekeken omdat ik niet goed weet waar ik moet kijken om dit “uit te schakelen dus moet in overleg met mijn grote vriend google

Hi Reinier,

We zijn inmiddels klaar met onze verhuizing en vandaag heb ik wat tijd gepakt om de FRITZ!Box te vervangen door de USG (i.c.m. de meegeleverde converter van Tweak). Dit is nog niet volledig gelukt.

-

Internet werkt, maar Dynamic DNS en port forwarding (zowel via extern IP als via Dynamic DNS) niet. Zo kan ik bijv. niet meer op mijn NAS komen met de externe route die ik hier normaliter voor gebruikte (en wat met de FRITZ!Box wél werkte)

-

De TV-ontvanger geeft foutmelding S002 Zenderlijst - Zenderlijst of netwerkverbinding niet beschikbaar. Dit gebeurt als ik Port Profile ‘Tweak - TV’ toewijs aan de betreffende poort op de switch, maar ook als ik hier ‘All’ selecteer.

Ik heb de JSON van Github gebruikt: https://github.com/janvanzoggel/unifi-security-gateway-tweak Wellicht mis ik daar toch nog wat settings in?

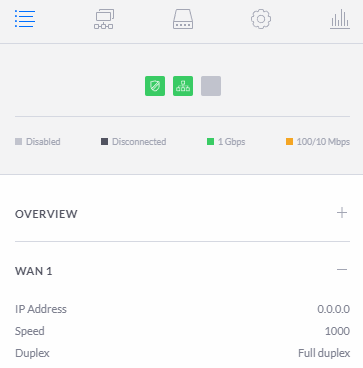

Bij de USG zie ik overigens WAN IP 0.0.0.0 staan; iets wat ook niet helemaal lijkt te kloppen:

Ik vermoed dat je in ieder geval de macadressen moet teovoegen. TV vlan en Internet VLAN moeten aparte macadressen hebben.

Eerder zijn er andere configs gedeeld (ook door mij) waar deze regels wel in zitten. daarnaast mis je wat regels voor NAT/VPN omdat de controler niet meer het correcte internet netwerk kan herkennen. dus dit moet je handmatig meegeven.

{

"interfaces":{

"ethernet":{

"eth0":{

"vif":{

"4":{

"address":[

"dhcp"

],

"description":"IPTV",

"mac":"xx:xx:xx:xx:xx:14",

"dhcp-options":{

"client-option":[

"send vendor-class-identifier "IPTV_RG";",

"request subnet-mask, routers, rfc3442-classless-static-routes;"

],

"default-route":"no-update",

"default-route-distance":"220",

"name-server":"update"

},

"ip":{

"source-validation":"loose"

}

},

"34":{

"mac":"xx:xx:xx:xx:xx:12"

}

}

}

}

},

"port-forward":{

"auto-firewall":"enable",

"wan-interface":"eth0.34"

},

"protocols":{

"static":{

"interface-route":{

"0.0.0.0/0":{

"next-hop-interface":{

"eth0.34":"''"

}

}

},

"route": {

"185.24.175.0/24": {

"next-hop": {

"10.10.48.1": "''"

}

},

"185.41.48.0/24": {

"next-hop": {

"10.10.48.1": "''"

}

}

}

},

"igmp-proxy":{

"interface":{

"eth0.4":{

"alt-subnet":[

"0.0.0.0/0"

],

"role":"upstream",

"threshold":"1"

},

"eth1.444":{

"role":"downstream",

"threshold":"1",

"whitelist":[

"239.0.3.0/16",

"225.0.71.0/24",

"224.0.0.0/16"

]

},

"eth0.34":{

"role":"disabled",

"threshold":"1"

},

"eth1":{

"role":"disabled",

"threshold":"1"

}

}

}

},

"service":{

"lldp":{

"interface":{

"eth0":{

"disable":"''"

}

}

},

"dns":{

"forwarding":{

"except-interface":[

"eth0",

"eth0.34",

"eth0.4"

]

}

},

"nat":{

"rule":{

"5001":{

"description":"MASQ corporate_network to IPTV network",

"log":"disable",

"outbound-interface":"eth0.4",

"protocol":"all",

"type":"masquerade"

},

"6001":{

"description":"MASQ corporate_network to WAN",

"log":"disable",

"outbound-interface":"eth0.34",

"protocol":"all",

"source":{

"group":{

"network-group":"corporate_network"

}

},

"type":"masquerade"

},

"6002":{

"description":"MASQ remote_user_vpn_network to WAN",

"log":"disable",

"outbound-interface":"eth0.34",

"protocol":"all",

"source":{

"group":{

"network-group":"remote_user_vpn_network"

}

},

"type":"masquerade"

},

"6003":{

"description":"MASQ guest_network to WAN",

"log":"disable",

"outbound-interface":"eth0.34",

"protocol":"all",

"source":{

"group":{

"network-group":"guest_network"

}

},

"type":"masquerade"

}

}

}

},

"vpn":{

"ipsec":{

"auto-firewall-nat-exclude":"disable",

"ipsec-interfaces":{

"interface":[

"eth0.34"

]

},

"nat-traversal":"enable"

},

"l2tp":{

"remote-access":{

"dhcp-interface":"eth0.34"

}

}

}

}

Let op ik heb bovenstaande geedit. beste eerst door een json checker halen.

Maar geeft een idee wat bij mij jaren goed heeft gewerkt. VLAN444 in het netwerk waarom de kastjes werkten. (eigen netwerk om storingen te voorkomen)

Daarnaast moet de config in de controller voor de WAN interface eerst goed gezet worden (vlan etc)

Het 0.0.0.0 wan adres blijft. totdat Ubiquiti dit heeft gecoorigeerd. maar ze hebben het al een tijdje belooft, maar het werkt nog steeds niet.

Enneh… Moet ik de MAC adressen zo laten staan of moeten de ‘xx:xx:xx:xx:xx’-reeksen met bepaalde waardes worden gevuld?

Ik zal het zo eens proberen met jouw JSON!

die xx moet je vervangen door een eigen macadres. zolang beide maar niet gelijk zijn.

Ik had daar het macadres van de fritzbox staan en voor de TV gedeelte +2 (12 en 14 aan het einde)

Let wel op ik had een USG Pro. ik heb wel de interfaces aangepast in bovenstaande maar kan een foutje gemaakt hebben.