Gewoon vragen

Als je het nu aanzet, moet het werken.

Thanks! Het werkt op m’n Fritz!Box. Zou het ook moeten werken op m’n Vyos router met een ander MAC address?

Ik had het gezien, maar ik zat de hele week ziek thuis dus ik had er niet naar gekeken.

Nu wel, en ik zie dat je net een DHCPv6 reply kreeg na een configuratie-aanpassing.

IP en prefix staan vast op switchpoort ipv. duid/mac. Zou moeten werken dus.

Ik zat net die vraag ook te bedenken. Is een vaste IPv6 range mogelijk. Ja dus.

Eigenlijk zoals het vroeger al ging over het KPN netwerk vermoed ik. Daar had ik ook meerdere routers uitgeprobeert en altijd hetzelfde IPV4.

Nu nog wachten op de mogelijkheid om de IPV6 tunnel uit te faseren :-)…

Ah top! Ik ben nu druk aan het werk op kantoor. Zal het testen zodra ik thuis ben.

Excuses ook voor missen telefoontje. Ik ben druk bezig met het helpen van ‘eigen klanten’

@johan Ik denk dat je het druk gaat krijgen. iedereen in de deel van het forum zit te wachten op IPV6. Voor iedereen hier geldt (ook voor mij) dat we dit het liefste nog gisteren waren gaan uitproberen.

Als het een kwestie van gewoon vragen is, dan bij deze ook een vraag van mijn kant om native IPv6 geactiveerd te krijgen. Vermoedelijk ben ik nu niet de enige die dit gaat vragen.

Gewoon vragen? Oooh spannend. Mag ik ook?

Ben benieuwd naar de “complete config”, je zou mij er in ieder geval mee helpen.

Het werkt nu allemaal perfect. Heb vooral het idee dat alles net iets sneller reageert. Denk mede omdat nu applicaties niet eerst onnodig IPv6 proberen en dan terug vallen naar IPv4.

Ik ben dus helemaal blij.

Nu voor het instellen van de Ubiquiti USG3 router via CloudKey of eigen controller is dit gelukkig volledig te doen via de interface. In principe hoef je dus geen configs via SSH te wijzigen.

Het meeste staat al goed ingevuld dus het zijn vooral wat dingen aan zetten en wat klikken.

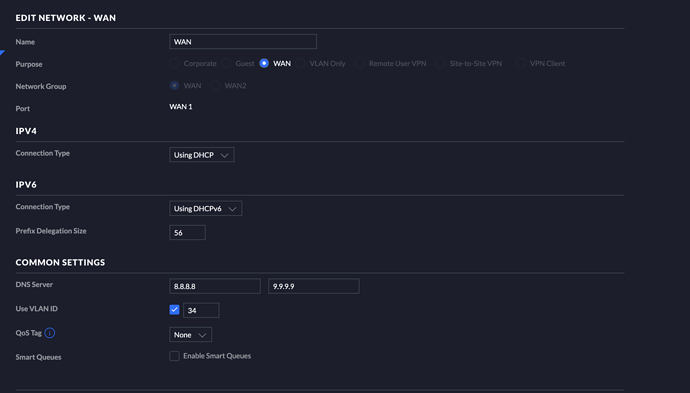

Netwerk zijde:

Settings → Network → WAN

Connection Type: Using DHCPv6

Prefix Delegation Size: 56

NB: Of je VLAN 34 dient te gebruiken is afhankelijk of je TV/Bellen hebt van Tweak. Dit hoef je dus verder niet aan te passen als je het al goed had staan en al werkende IPv4 internet hebt.

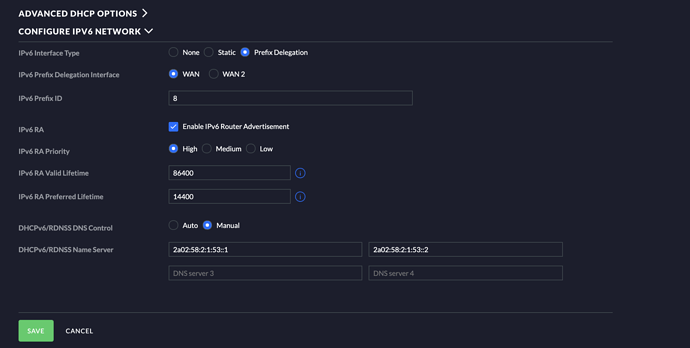

Settings → Network → LAN

IPv6 Interface Type: Prefix Delegation

IPv6 Prefix Delegation Interface: WAN

IPv6 Prefix ID: 8 (dit knipt je /56 op naar een /64)

IPv6 RA: Aan

IPv6 RA Priority: High

IPv6 RA Valid Lifetime: 86400

IPv6 RA Preferred Lifetime: 14400

DHCPv6/RDNSS DNS Control: Manual

DHCPv6/RDNSS Name server 2a02:58:2:1:53::1 en 2a02:58:2:1:53::2

NB: De RDNSS heb ik nadat alles werkte vervangen door het gloednieuwe IPv6-adres van mijn Pi-Hole. Zodat mijn Pi-hole ook via IPv6 lokaal alle DNS doet.

Om te voorkomen dat mijn Pi-Hole steeds een andere IPv6-adres heeft heb ik in de Pi-Hole zelf /etc/dhcpcd.conf aangepast naar slaac hardware

Ook heb ik in mijn geval voor LAN2 nogmaals hetzelfde gedaan gezien daarop gescheiden een Ripe Atlas draait. Alleen dan als IPv6 Prefix ID een hoger getal gekozen zodat de Ripe Atlas een eigen /64 ook heeft.

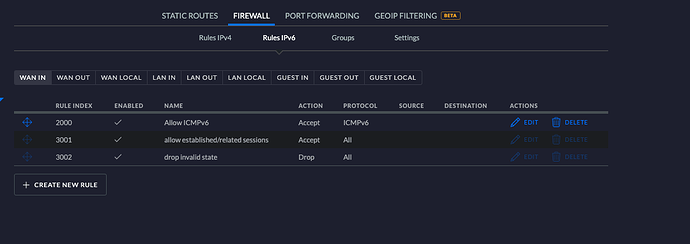

Firewall

Settings → Firewall → Rules IPv6 → WAN IN

Allow ICMPv6 - Before predefined rules - Accept - ICMPv6 - Source: Any/Any - Destination: Any/Any

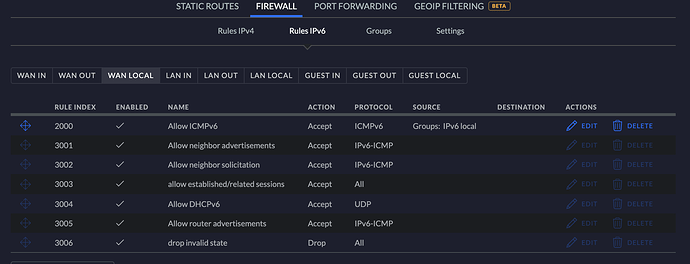

Settings → Firewall → Rules IPv6 → WAN LOCAL

Allow ICMPv6 - Before predefined rules - Accept - ICMPv6 - Source: Any/IPv6 local (maak als groep aan IPv6 local met daarin IP-reeks fe80::/64 )- Destination: Any/Any

Settings → Firewall → Rules IPv6 → LAN IN

Hier hoef je in principe niets aan te passen tenzij je zelf bepaalde verkeer extra wilt blokkeren vanuit je LAN.

NB: Gezien ik een Pi-Hole gebruik en geen andere DNS verkeer naar buiten wil heb onder ‘IPv6 LAN IN’ verkeer naar poort 53 en 853 met een extra regel geblokkeerd.

Ter inspiratie heb ik gebruik gemaakt van: Unifi Security Gateway (USG) installeren met KPN FTTH inclusief IPTV en IPv6 | USG en KPN

Ik heb het dus iets makkelijker opgelost met zo min mogelijk configs en zo veel mogelijk interface opties.

Nadat alles is ingevuld kan je als admin op de USG3 router inloggen en zien met show ipv6 route dat alles werkt:

$ show ipv6 route

Codes: K - kernel route, C - connected, S - static, R - RIPng, O - OSPFv3,

I - ISIS, B - BGP, * - FIB route.

K>* ::/0 via fe80::REDACTED, eth0.34

C>* ::1/128 is directly connected, lo

C>* 2a02:58:REDACTED/128 is directly connected, eth0.34

C>* 2a02:58:REDACTED/64 is directly connected, eth1

C>* 2a02:58:REDACTED::/64 is directly connected, eth2

C * fe80::/64 is directly connected, eth0.34

C * fe80::/64 is directly connected, eth0

C * fe80::/64 is directly connected, eth1

C>* fe80::/64 is directly connected, eth2

Alles werkt dus snel en met een paar kliks mits Tweak dus ook IPv6 voor je heeft aangezet.

Ik hoop dat alle Tweak klanten hier spoedig gebruik van kunnen maken en dat deze informatie ook andere klanten op weg helpt.

Wat mij vooral opvalt is dat ik nu zelf ook IPv6 administratie mis. De controller van Ubiquiti biedt daar zo ver ik kan vinden geen enkele optie voor. Ik heb van meeste apparaten nu geen enkel idee welke IPv6-adres ze hebben. Dus daar ben ik nog iets voor aan het zoeken.

Het is in verder niet nodig config.gateway.json aan te passen. Ik heb daar nu vooral wat NAT regels in staan voor IPv4 om verkeer over poort 56 onderwater terug te leiden naar mijn Pi-Hole. Wil je toch config.gateway.json aanpassen voeg daar dan enkel basale dingen in toe die afwijken van den normale configuratie. Dat maakt het naar mijn idee wat minder gevoelig. Met aanpassen van config.gateway.json kan je namelijk snel de USG3 laten crashen.

Dank. Goed dat er geen handmatige config nodig is in de config.gateway.json. Die heb ik nu nog wel nodig ivm 6RD. Dit is een stuk eenvoudiger dus.

Hopelijk mag ik het binnenkort ook gaan proberen!

Volgens mij hoef je in de firewall alleen voor wan-local dhcp open te zetten. Wan-in is bedoeld voor alle interfaces behalve de Usg. Aangezien de Usg het adres opvraagt is dat voor wan-in rule niet nodig.

Bedankt voor de goede howto, mijn IPV6 staat nu netjes aan volgens jouw “status-check” op de Gateway. Nu de rest van mijn thuis-net nog

Ik doe blijkbaar iets nog niet helemaal goed, want ondanks dat mijn netwerk nu ipv6 als ‘up’ geeft, en mijn laptop ook een 2a02:58 tweak adres krijgt, lopen al mijn pogingen met ipv6 dood op mijn router en gaan vanaf daar niet verder het netwerk op.

EDIT : Gevonden, ergens “drop” ipv “accept” in de USG regels gezet. Alles doet het nu !

Ik zou ook graag aan de slag met ipv6!

Bedoel je daarmee dat ik op mijn Tweak aansluiting altijd dezelfde IPv6 prefix zou moeten krijgen, ongeacht het MAC address van de router die ik er aan hang? Ik krijg namelijk wel een ander IPv4 adres als ik m’n Fritz!Box vervang door m’n Vyos router.

Ja. IPv4 werkt wat dat betreft anders qua DHCP.

Het is goed mogelijk dat in de toekomst v4 ook vast staat op switchpoort ipv. bepaald aan de hand van het mac.

@johan Het valt mij op dat de verbinding over IPv6 nog alles behalve stabiel is. Ik heb het idee dat aan de kant van Tweak snel de dhcp6 lease weer wordt vergeten (ca. 15 minuten).

Ik zie verkeer via mijn USG-router tijdens die periode van 5 minuten geen verbinding vanaf mijn zijde gewoon naar buiten gaan echter komt er dan niets terug op o.a pingen. Ook traceroutes lopen bij mijn router dan spaak maar gaan wel verder de pakketjes van naar buiten.

Lokaal zijn mijn routes dus nog wel aanwezig. Het commando show ipv6 routes geeft dus geen verschil.

Het lijkt er op dat aan de zijde van Tweak de DHCPv6 situatie na ca. 15 minuten wordt vergeten en na 5 minuten daarna weer terug komt omdat mijn router dan toevallig weer een dhcp6 renew stuurt.

Het volgende zie ik ook met TCPdump:

sudo tcpdump -n -i eth0.34 '(udp port 546 and udp port 547)'

...

08:45:43.431120 IP6 fe80::REDACTED:USG::ETH0.34:IP.546 > ff02::1:2.547: dhcp6 solicit

08:45:43.528434 IP6 fe80::6863:fcff:fe33:b141.547 > fe80::REDACTED:USG::ETH0.34:IP.546: dhcp6 reply

09:02:23.634978 IP6 fe80::REDACTED:USG::ETH0.34:IP.546 > ff02::1:2.547: dhcp6 renew

09:02:23.637174 IP6 fe80::REDACTED:USG::ETH0.34:IP.546 > ff02::1:2.547: dhcp6 renew

09:02:23.742783 IP6 fe80::6863:fcff:fe33:b141.547 > fe80::REDACTED:USG::ETH0.34:IP.546: dhcp6 reply

09:02:23.790326 IP6 fe80::6863:fcff:fe33:b141.547 > fe80::REDACTED:USG::ETH0.34:IP.546: dhcp6 reply

IPv6 verbinding weg ca. 10 minuten hier na.

IPv6 verbinding weer terug exact na dit:

09:19:03.845001 IP6 fe80::REDACTED:USG::ETH0.34:IP.546 > ff02::1:2.547: dhcp6 renew

09:19:03.922430 IP6 fe80::6863:fcff:fe33:b141.547 > fe80::REDACTED:USG::ETH0.34:IP.546: dhcp6 reply

09:19:05.645863 IP6 fe80::REDACTED:USG::ETH0.34:IP.546 > ff02::1:2.547: dhcp6 renew

09:19:05.753349 IP6 fe80::6863:fcff:fe33:b141.547 > fe80::REDACTED:USG::ETH0.34:IP.546: dhcp6 reply

Als dit gedrag ontstaat kan ik het ook direct verhelpen door dit te doen:

admin@USG:~$ release dhcpv6-pd interface eth0.34

Stopping daemon...

admin@USG:~$ renew dhcpv6-pd interface eth0.34

Starting new daemon...

admin@USG:~$

Maar om dat nu steeds in te toetsen is een beetje onhandig

Ik heb het idee dat Tweak mogelijk iets langer de lease dient open te laten.

Ik kan niet echt iets vinden om in de USG interface te tweaken.

Dus ik hoor graag of er vanaf de zijde van Tweak op dit vlak iets kan worden verbeterd.

Het volgende viel mij dus ook op in meetdata van Ripe Atlas:

Dat lijkt inderdaad overbodig. Lijkt enkel nodig te zijn als je via KPN het wil laten werken.

Ik haal het weg.